В эпоху новостей о том, что чуть ли не каждый день появляются новые вирусы или как хакеры украли огромное количество денег, нам показалось, что на рынке мобильных игр не хватает классной игры про хакеров.

Меня зовут Юрий, я один из создателей и разработчик двух серий игр. Я хочу поделиться опытом их создания и небольшим опытом продвижения.

Данная статья не затрагивает детали реализации (здесь нет ни строчки кода), а лишь в общих чертах описывает немного рутинный, но в тоже время необычный процесс инди-гейм-девелопмента.

С чего все началось? Однажды, мы с моим другом-дизайнером обсуждали мобильные игры. Мысль создать игру и купаться в золоте понравилась нам обоим. Как мы придумали идею?

В мае 2017 года мы собирались вечерами и занимались тем, что генерировали различные идеи.

Мы выбрали эталон игр, на которые мы хотели равняться:

- Plague Inc

- Симулятор России 2

Написали список пунктов, что обязательно должно быть в нашей игре:

- Прокачка персонажа

- Нелинейное прохождение

- Хардкорность

- Наличие юмора в игре

- Соревновательная составляющая(зарабатывание очков).

Для этих составляющих отлично подходил жанр симулятор. Такой же жанр был и у наших эталонов.

И какие только безумные идеи нам не приходили в голову. Вот несколько примеров:

- симулятор завода

- симулятор владельца ночного клуба

- симулятор самолета

Но во всех идеях явно не хватало какой-то искры.

На тот момент в сети появилась новость об очередном хакере или вирусе. Идея о хакерах и развитии компьютерного вируса пришла нам почти сразу. Мы начали развивать ее, проходясь по всем пунктам, составленными нами:

- Прокачка вируса

- Нелинейная прокачка вируса и нелинейное развитие антивируса

- Хардкорность

- “Живой” чат от жителей, которые бы писали о текущем состоянии вируса

- Соревновательная часть заключалась в скорости заражения всего города.

Первую часть было решено реализовывать на языке Swift.

От Unity мы отказались из-за объемности и сложности (эх, если бы мы знали, что будет потом).

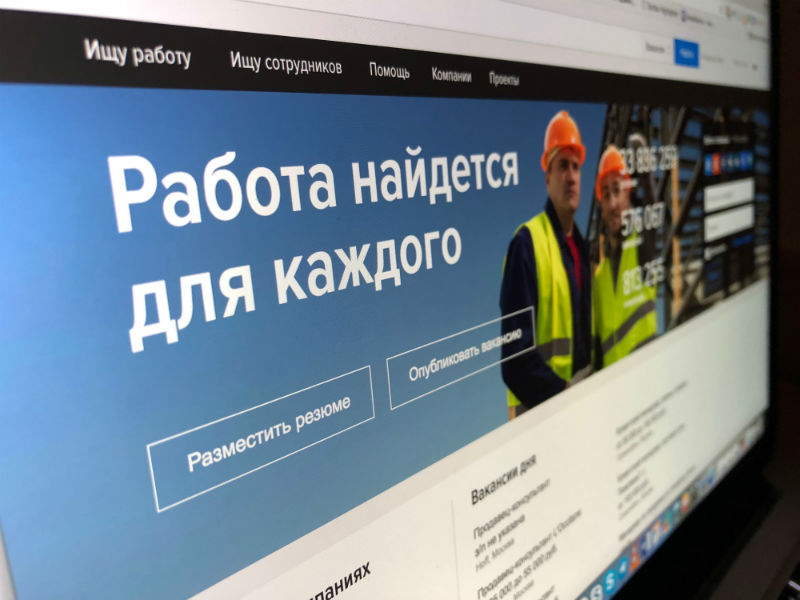

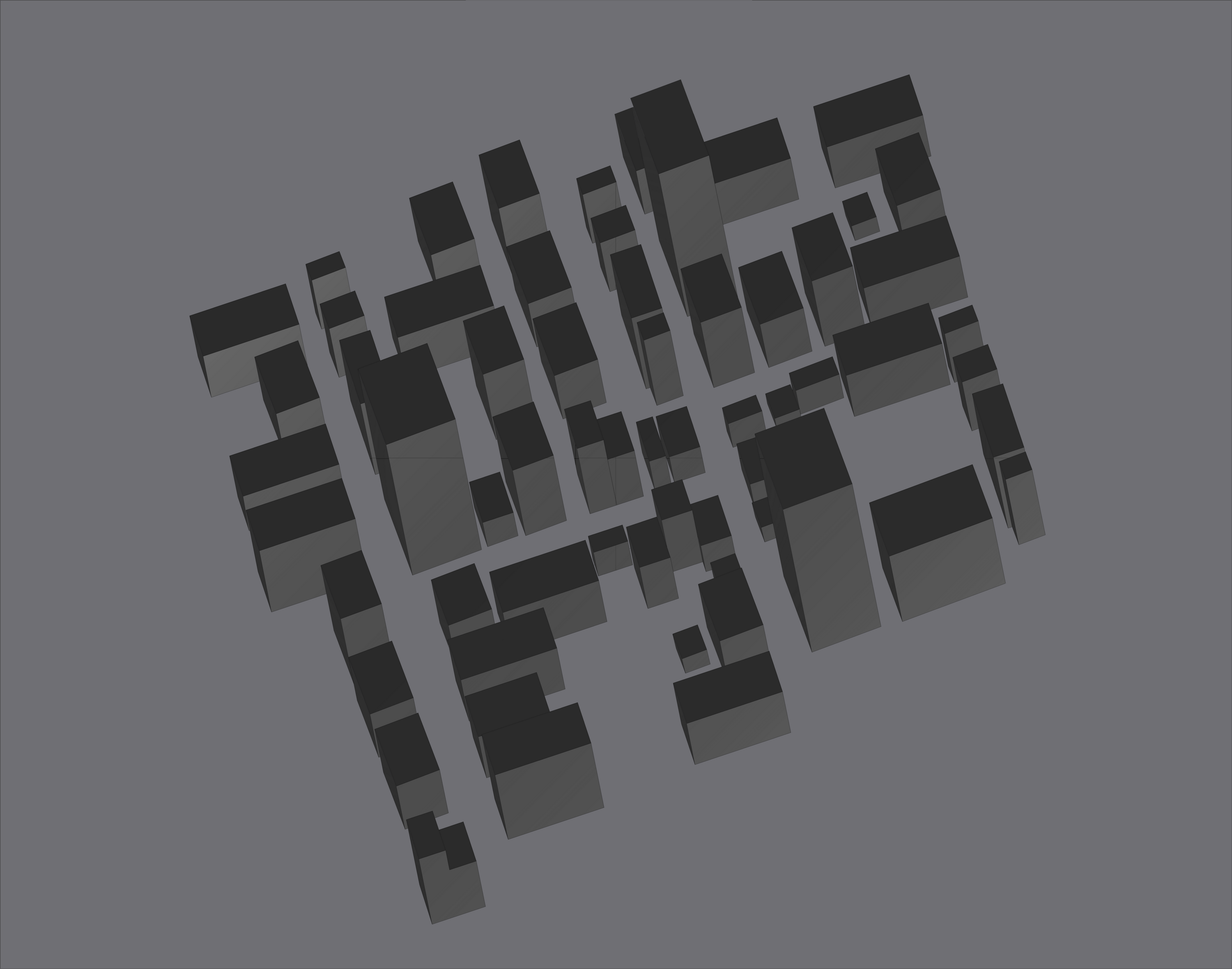

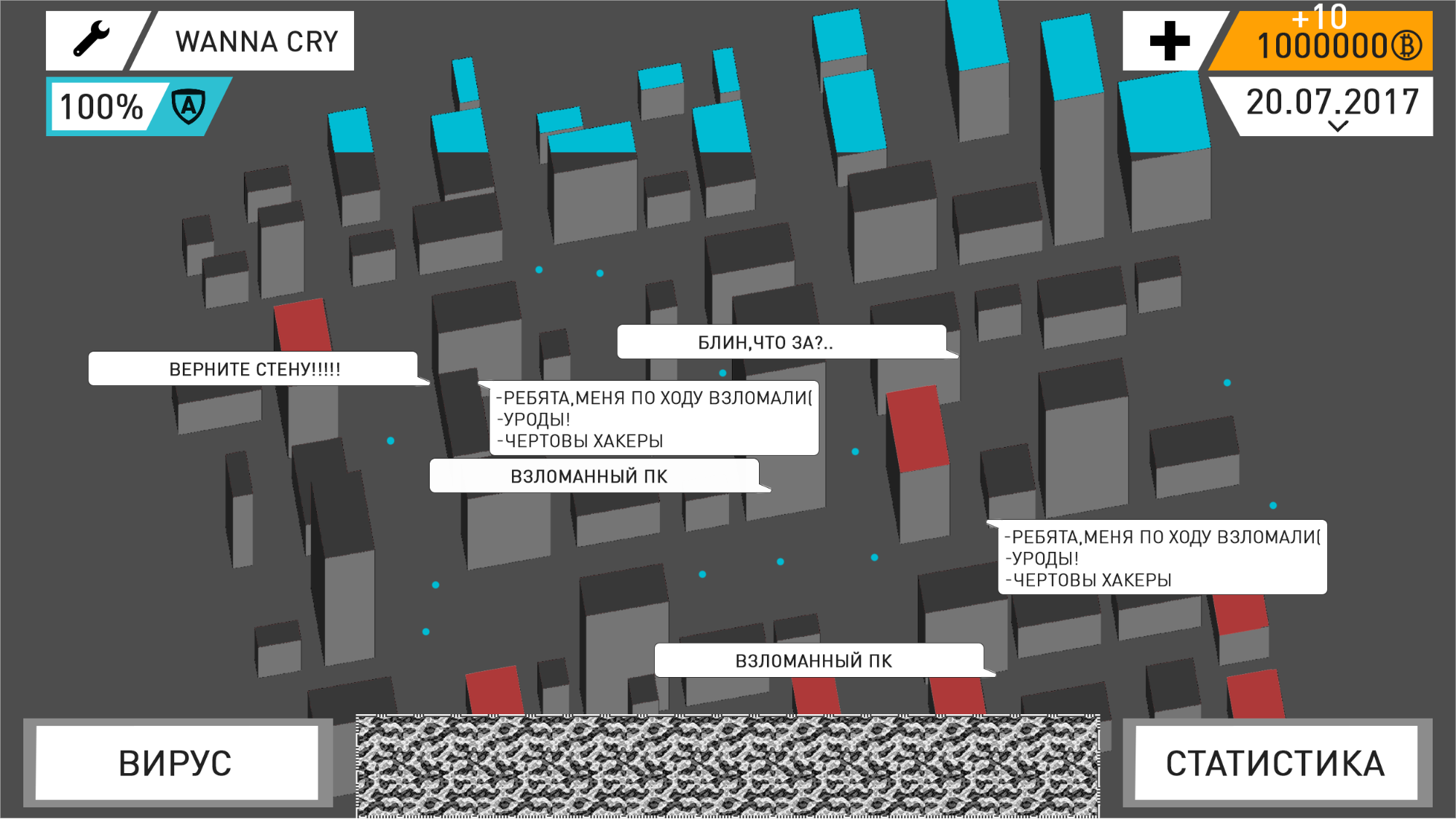

Дизайнер нарисовал первый макет города, он был выполнен в минималистичном стиле. Также была придумана концепция заражения. В домах будут заражаться компьютеры и “умные приборы”.

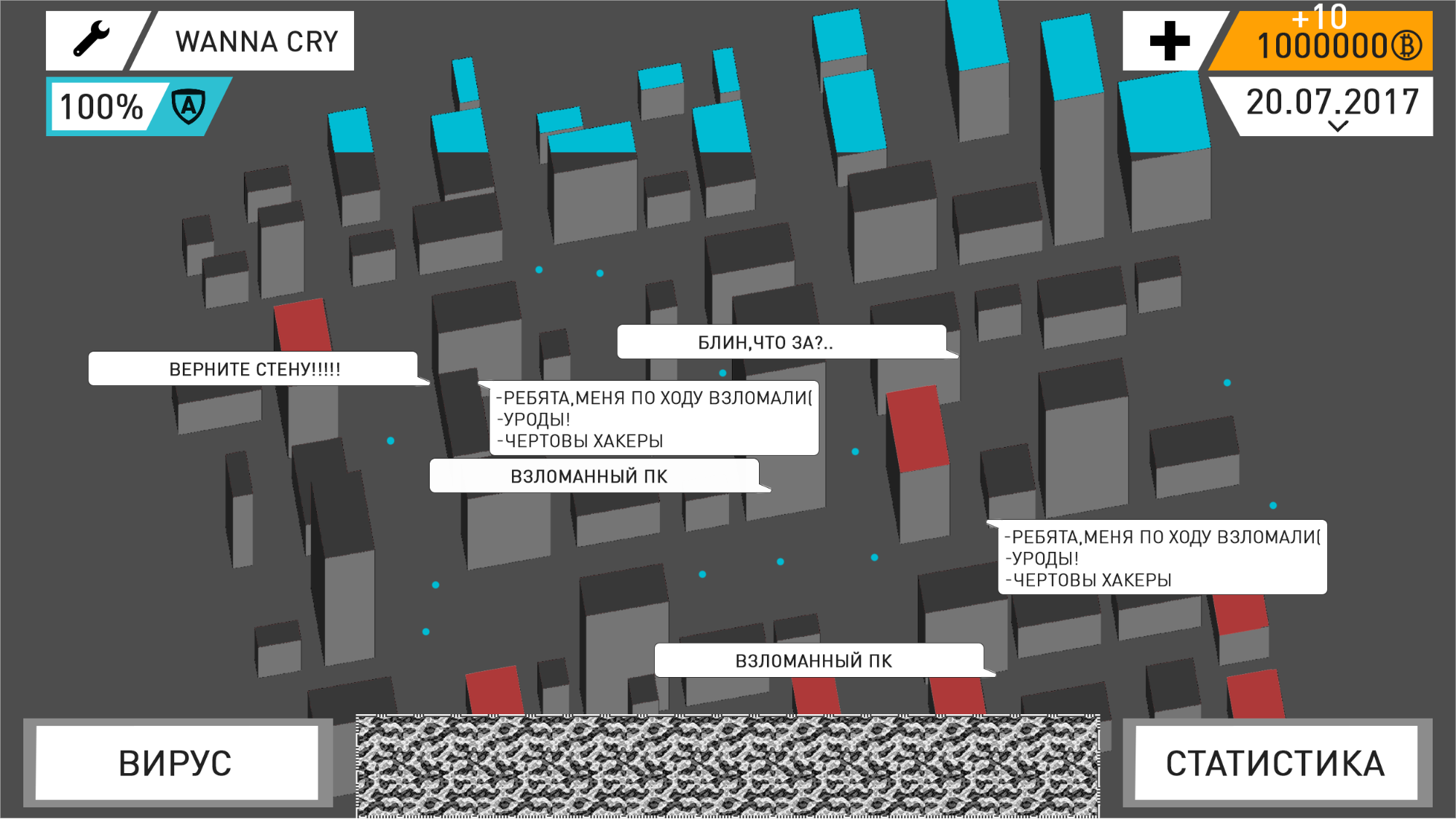

Также будут люди со смартфонами. Крыши домов будут наполняться цветом, показывая прогресс заражения дома, а синие кружки будут показывать инфицированные смартфоны. Процесс заражения устройств должен быть автоматическим.

С какого то момента начинает разрабатываться антивирус, и время его развития зависит от параметров вируса и от некоторых других случайных параметров.

Также мы создали чат города. В случайный момент над домом показывалось сообщение с текстом, передающим эмоции и состояние устройств у людей.

Главная задача в игре — заразить все устройства как можно быстрее. Для подсчета статистики использовался GameCenter от Apple.

Где-то после месяца разработки был первый рабочий прототип. Но нам не хватало какого-то интерактива. Наблюдение за вирусом, который заражает город и приносит деньги, становилось скучным.

Было решено добавить “проблемные” дома. То есть, после начала разработки антивируса в случайный момент времени появляется дом, для которого нужно провести ручное вмешательство. Мы назвали этот процесс “Провести ДДоС атаку”.

Это была отдельная мини-игра, при выигрыше которой дом полностью заражается. В случае проигрыша, антивирус усиливается. Ручное заражение очень разбавило игру и привнесло много интерактива.

Где-то еще месяца два мы потратили на доработку гейм баланса, добавление новых уровней сложности и графических улучшений.

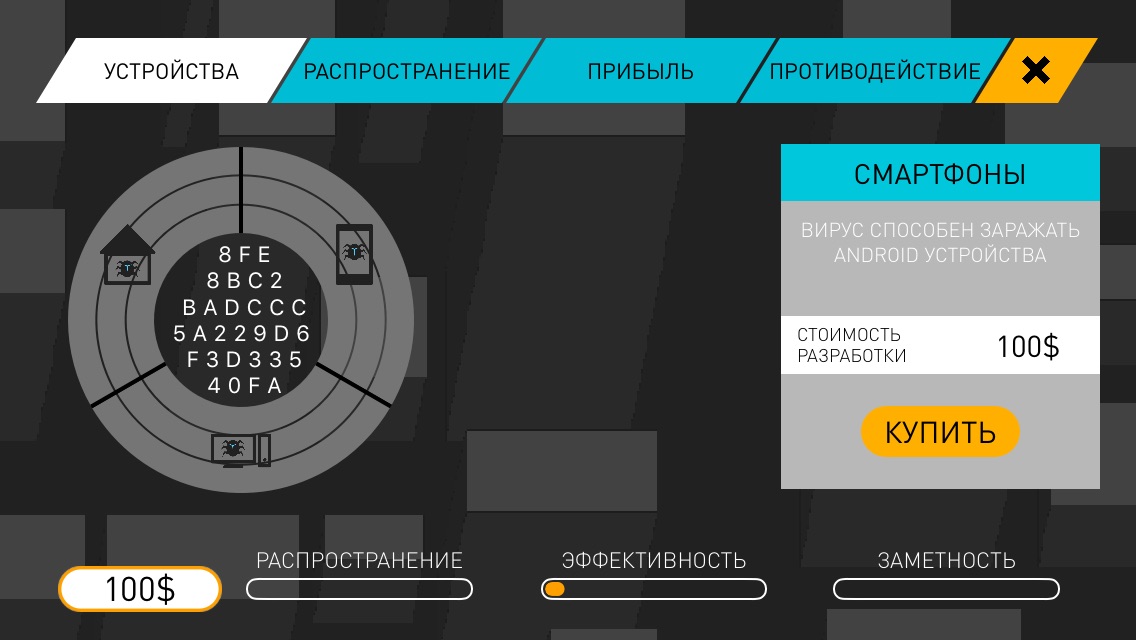

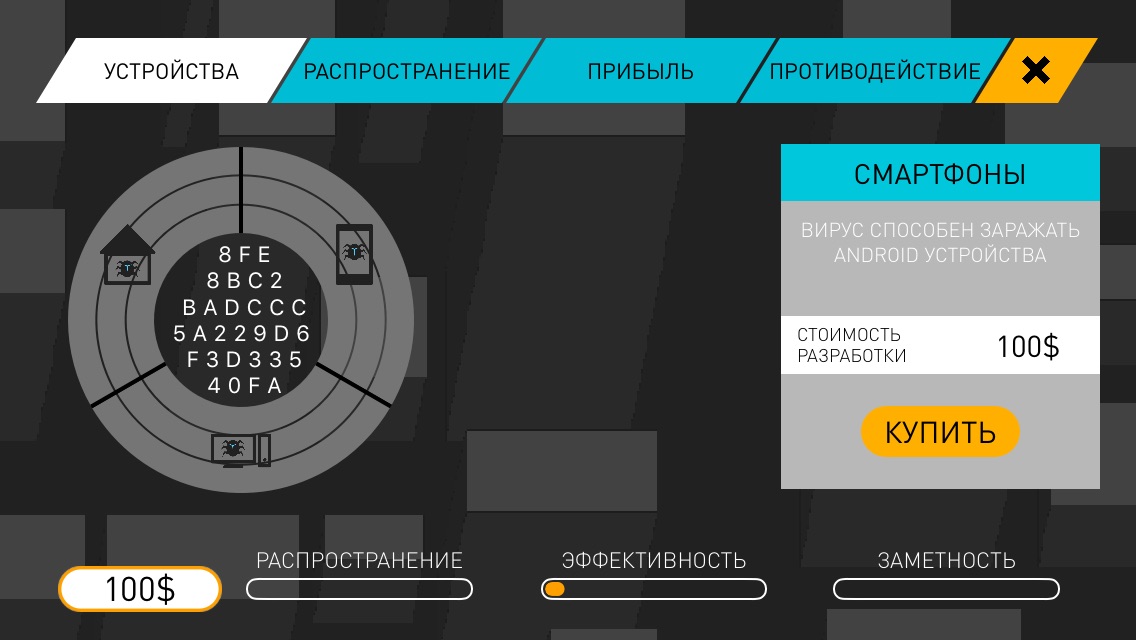

Вот так стал выглядеть экран разработки вируса.

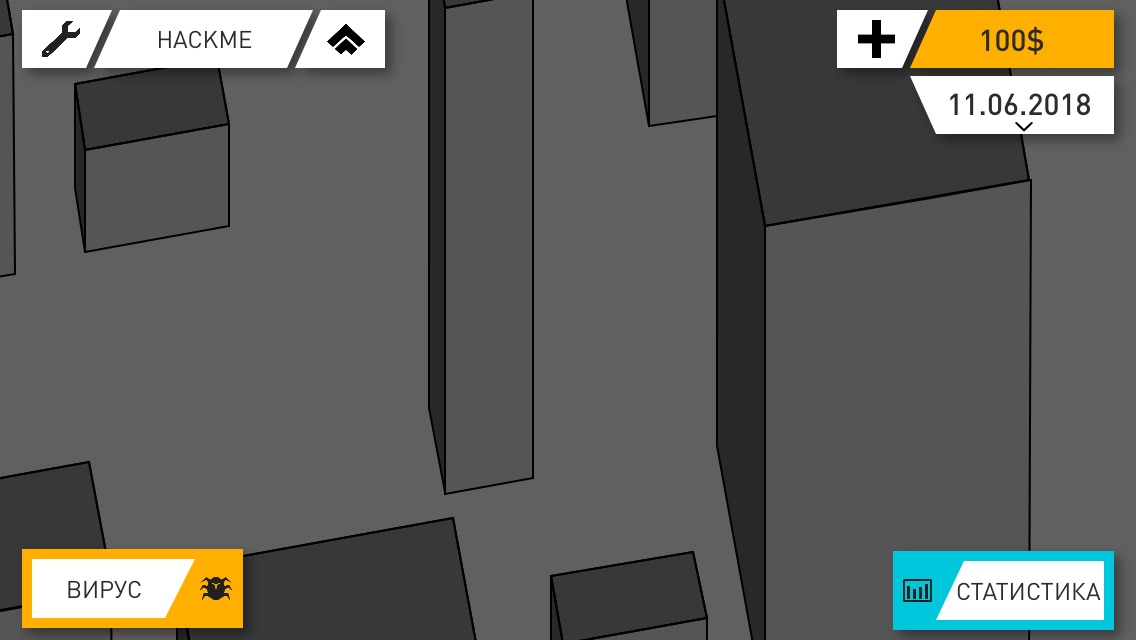

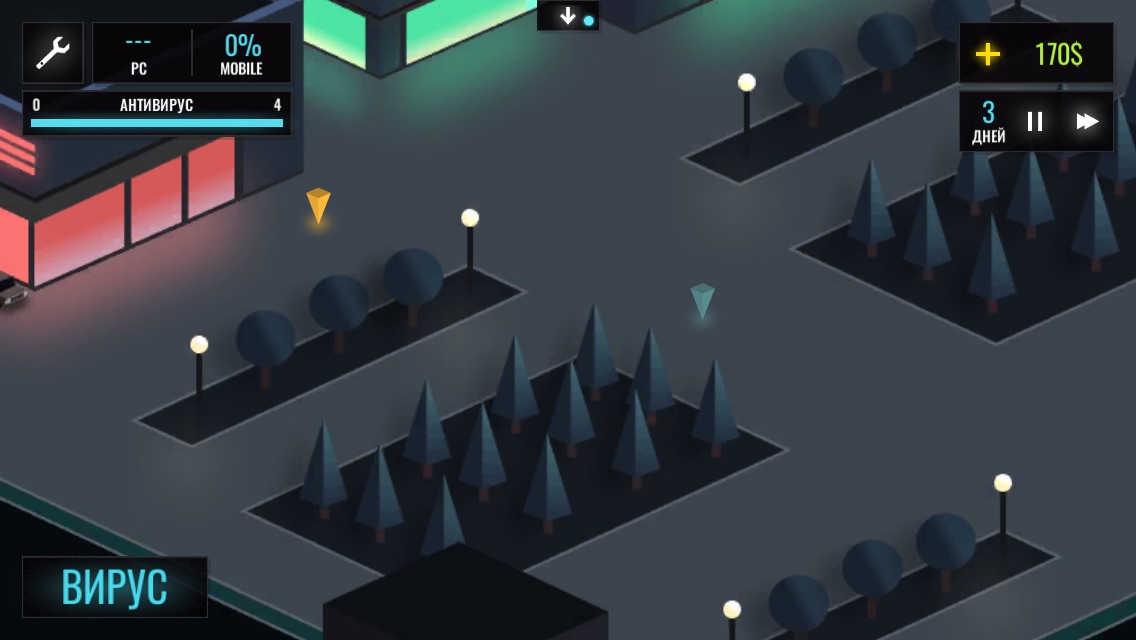

Так основной экран игры

В релизе игры у нас была одна карта и 3 различных уровня сложности.

Уровни можно перепроходить, улучшая свое время.

Игра сделана по типу free to play. То есть в игре есть реклама(которую можно было отключить за деньги) и внутриигровые покупки.

Итог: игра была сделана за 3 месяца(июль — октябрь).

В конце сентября наша игра прошла ревью в AppStore.

За месяц до релиза в AppStore была создана группа ВК, страница на форуме gamedev, страница facebook(для англоязычной аудитории). Как только у нас появились первые скриншоты, мы начали писать в группы инди-игр. Был получен первый фидбек и первые пользователи нашей группы.

После релиза было решено потратить на рекламу 21 000 рублей.

Около 13 000 рублей было потрачено на нативную рекламу в ленте ВК. Остальные деньги были потрачены на посты в группах связанных с apple.

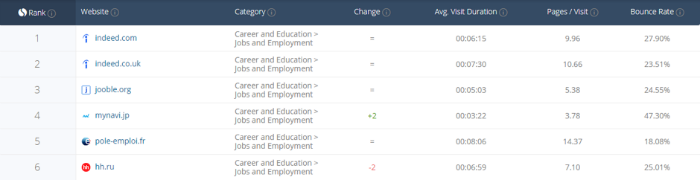

В общей сложности рекламы хватило на 10 дней. Было получено около 15 тысяч установок. Все эти 10 дней мы были в ТОП бесплатных симуляторов.

Лучше место, которое мы достигли в ТОП — 26.

Если говорить, какая реклама лучше, то по моему опыту — рекламные объявления в ленте. Эти объявления можно создать с помощью сервиса MyTarget.

За 1000 показов средняя цена составила 12 рублей, при этом CTR достигал всегда больше 1.2%.

Если у кампании была игровая аудитория(игровые группы ВК), то CTR мог достигать 2%. В среднем, 1 переход человека стоил нам 1 рубль.

Если говорить о постах в группах, то многие большие группы(численностью более 500 тыс. человек) давали нам около 500-1000 переходов. Стоимость поста составлял от 2 до 3 тысяч рублей.

Как только реклама закончилась, установки упали и мы вышли из ТОПа. Потом еще пару недель было по 100-150 установок в день. На текущий момент количество установок в день составляет около 20.

Мы получили большой фидбек, оценку 4,2 звезды на AppStore. Но самое главное, мы увидели, что у игры есть потенциал. Людям понравилась концепция автоматического заражения и ручного вмешательства. Мы начали думать, что делать дальше.

Итак, мы увидели, что игра людям нравится. Были идеи дальнейшего развития игры:

- Добавление других уровней

- Добавление других типов ручного заражения

- Добавление “боссов”

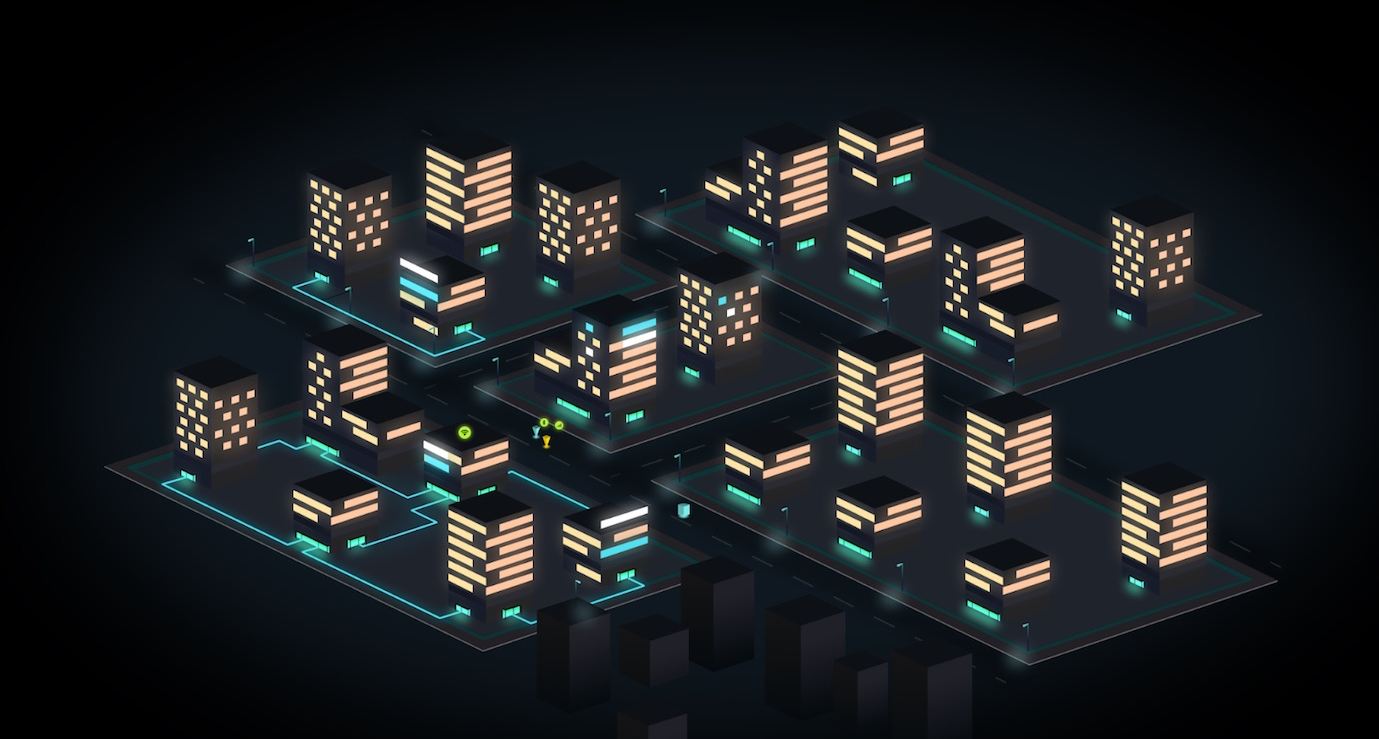

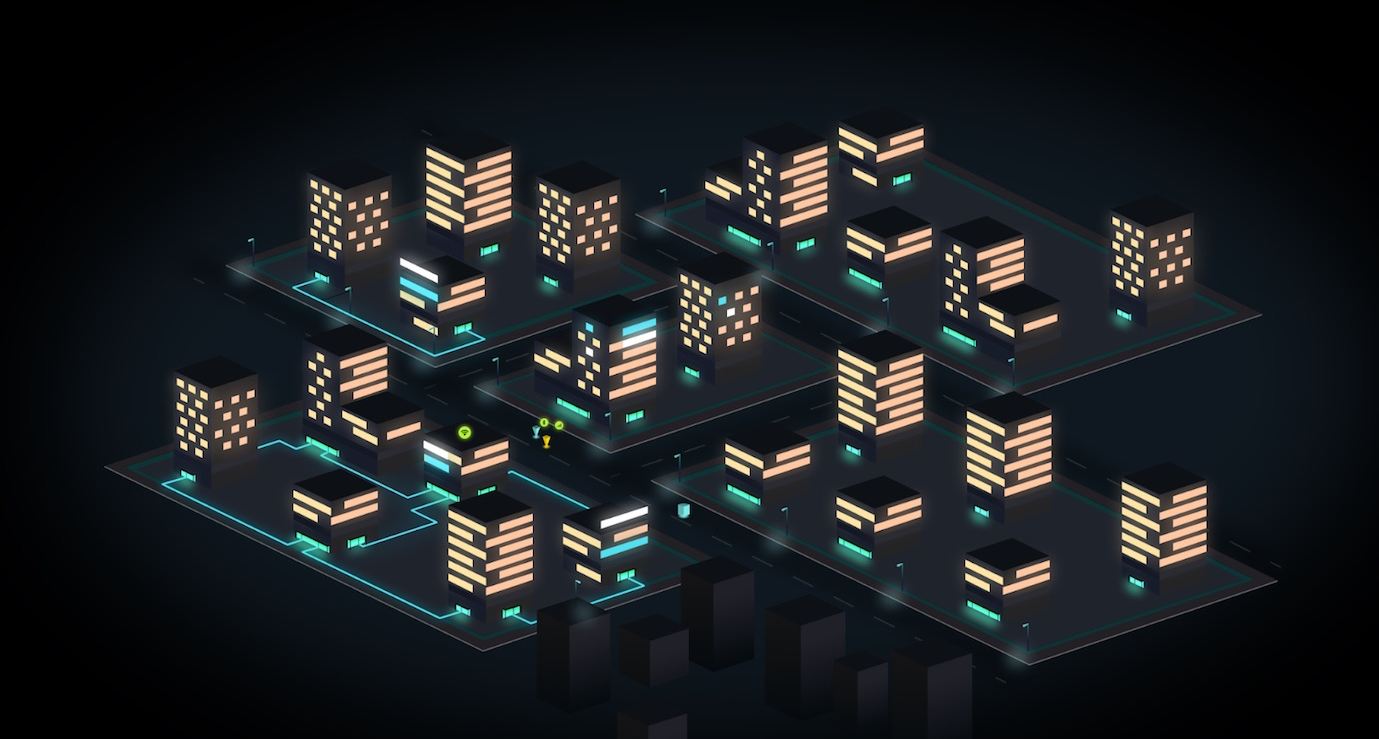

Но та графика, которая была у нас на данный момент, не очень нравилась дизайнеру. Он хотел круче. Прикладываю макет его нового видения.

Но проблема была в том, что я не знал как внедрить такую графику.

Тут надо сделать небольшое пояснение. Отрисовка зданий и людей была сделана программно с помощью CALayer. То есть у нас был JSON с координатами домов(их крыш, стенок), которая парсилась и обрисовывалась в CALayer. Это был ужасно неудобный, но единственно рабочий на тот момент способ.

Я решил искать способы, как можно внедрить такую графику. И так как дизайнер рисовал просто макеты экранов, а я занимался версткой экранов и прорисовкой карты уровня, то хотелось переложить часть этих обязанностей на него.

Вначале я искал способы в Xcode. Нашел Game Scene(что подобие Unity Scene). Но не очень в ней разобрался. Дизайнер настаивал на Unity. Так бы мы еще смогли сделать игру и под Android.

Мы решили попробовать использовать ее.

Надо сказать, я думал, что очень много времени уйдет на изучение платформы Unity и языка c#(до этого я делал несколько лабораторных в универе). Но оказалось, это не так. Unity был прост, понятен и имел большую активную аудиторию.

А самое главное в Unity дизайнер мог заниматься дизайном игры, отрисовкой карты уровней(по факту в нашем случае это был перенос картинок из макета на сцену), а я мог заниматься разработкой программного функционала, который нужно было переписать с самого начала. Разработка началась в ноябре 2017 года.

Перед нами встал вопрос? Это будет масштабное обновление первой части или уже новая игра? После первых полученных результатов, мы поняли, что по сравнению с предыдущей игрой, новая будет иметь колоссальные отличия в графике. Мы решили, что это будет вторая часть.

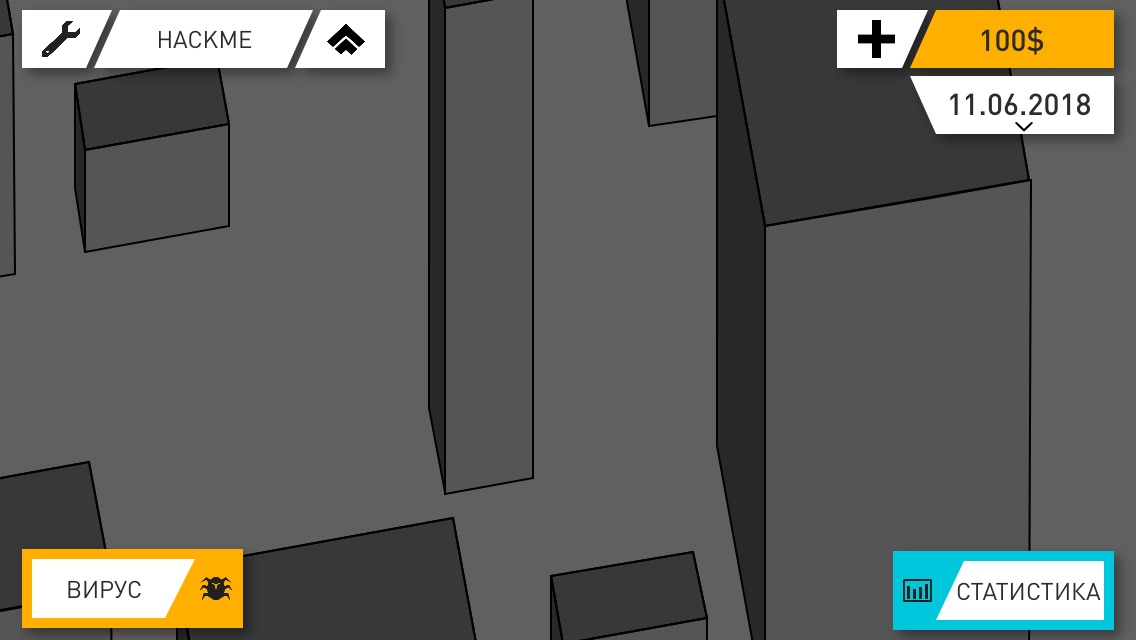

Через 2 недели мы сделали первый рабочий прототип уровня.

Результат был на лицо.

Где то еще через 2 недели был сделан экран разработки вируса и реализован процесс заражения.

Нужно сказать, мы изменили принцип заражения. После первой игры, мы поняли, что интерактива в нашей игре мало, и нужно больше участие игрока в заражении. Было решено сделать ручное заражение основным. Разработка вируса автоматизировала процесс заражения. Для ручного заражения здания была сделана мини-игра, где ты ползунком должен собрать все зеленые индикаторы.

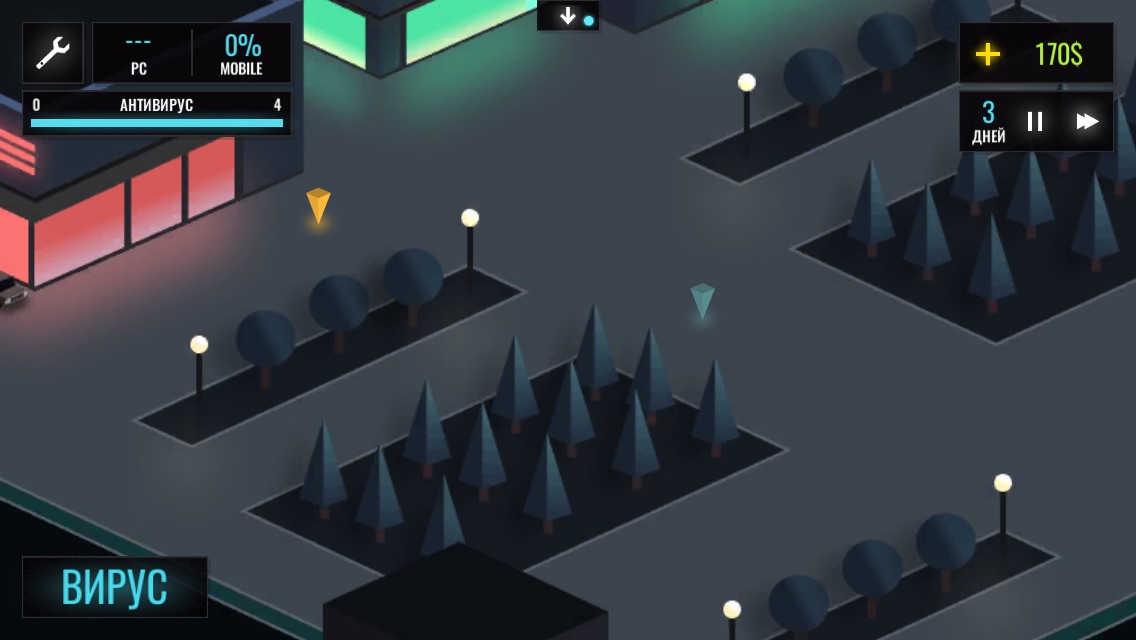

Также мы решили, что на карте будет перемещаться человек с вирусом(он — желтого цвета) и он передает вирус на мобильные устройства других людей. Для передачи вируса вам нужно кликнуть на мигающего человека.

Здесь уже было много интерактива и первоначальный результат нам очень понравился. Еще очень понравилось более реальная симуляция заражения. Разработка wifi позволяла заражать окна в доме, ethernet — передавать вирус между домами. Прокачка bluetooth и мобильных сетей позволяет автоматизировать заражение смартфонов.

Изменился процесс заражения здания. Каждый дом имел несколько окон. После выигрыша мини-игры заражается одно окно.

Большое отличие было в антивирусе. В первой части, если разработка антивируса достигает 100%, то проигрыш наступает через несколько секунд.

Во второй части мы решили сделать антивирус полноценным персонажем. То есть если вирус заражает, то антивирус обезвреживает. Чем сильнее антивирус, тем больше устройств он может обезвредить в один момент.

Если вирус и антивирус сильные, то вы можете наблюдать за их явным противостоянием, помогая вирусу заражать устройства. Выглядело это круто.

По аналогии с прошлой игрой мы сохранили чат и сделали также соревновательную часть, кто быстрее пройдет уровень.

Мы решили, что здесь не ограничимся одним уровнем. После скандала, связанного со взломом выборов в США, мы подумали, что круто было бы в игре взломать выборы. Идея была такова — есть город, в котором скоро будут выборы. У власти стоят олигархи и воры в законе, и у честных людей нет шансов что-то изменить. Но в этом городе есть хакер, и его задача — помочь честным людям взять власть на выборах.

Уровень с выборами должен стать финалом кампании, поэтому мы придумали 8 различных уровней, где игроку предстояло взломать банк, антивирусную компанию, полицию, здание безопасности. Первые два — обучающих уровня.

Где-то в середине декабря у нас были готовы первые 4 уровня. На их основе мы сделали бета-версию для Android и iOS. Собрали фидбек и начали работать над следующими уровнями.

В конце января были доделаны все уровни.

Особые здания на уровнях(Боссы) были разные, и для каждого из них пользователю нужно выстроить свою стратегию заражения.

Также в игре использовались 2 валюты.

Доллар — на уровне для покупки модификаций.

Биткоин(затем была изменен на Коин) — глобальная валюта, которую можно обменивать на доллары и открывать закрытые уровни.

В конце января игра была готова, но нам явно чего-то не хватало. И вроде игралось хорошо, но с другой стороны, было суховато, не хватало начинки, живости. Неделю мы были в думах и уже почти отчаялись, но дизайнеру приходит в голову идея. Сделать различные типы заражения. То есть по аналогии с боевиками это были различные типы оружия. Они должны отличаться и иметь свои плюсы и минусы. Итак, мы оставили первую мини-игру со взломом пароля. В случае выигрыша оно заражало одно окно в доме, в случае проигрыша мини-игры ничего не происходит.

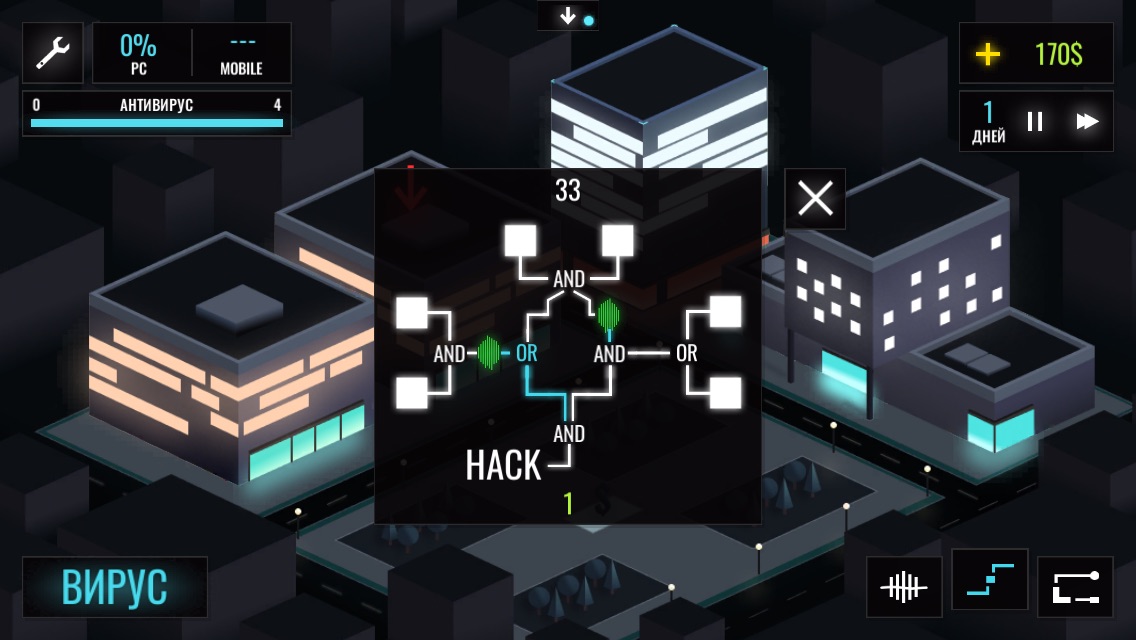

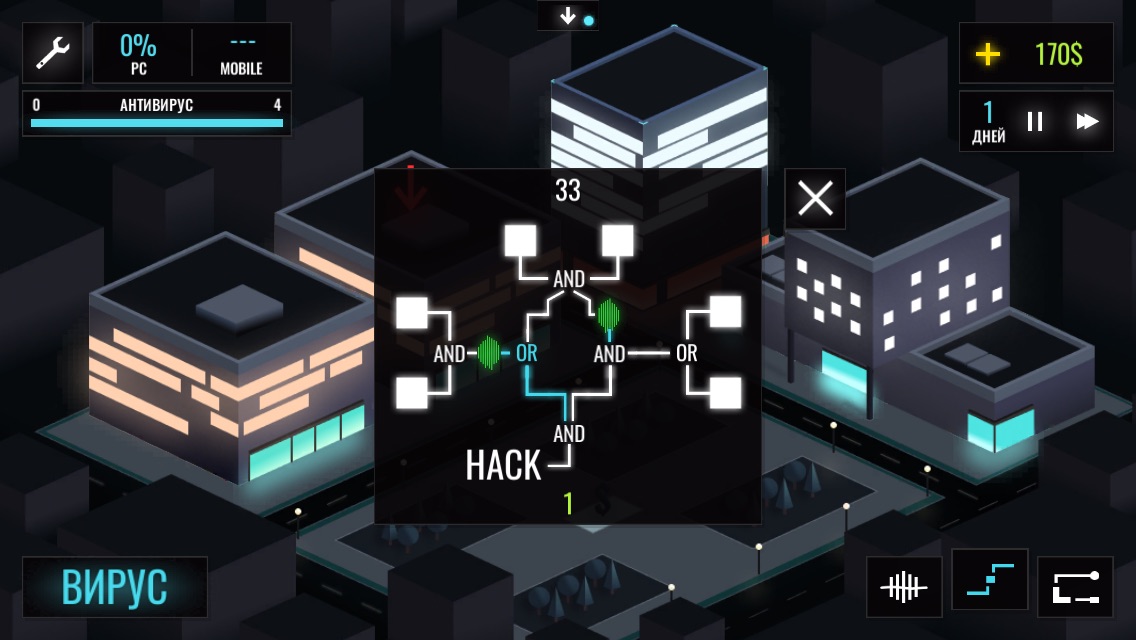

Второй тип — логическая мини-игра. Вам дана логическая схема, нужно пустить луч в HACK, зажигая индикаторы. Что-то подобие логическо-электрической головоломки.

В случае победы в доме заражаются 3 окна, в случае поражения антивирус усиливается на 1.

Было сделано несколько таких схем, причем в каждой схеме случайным образом генерируются логические элементы. То есть набор схем был огромный.

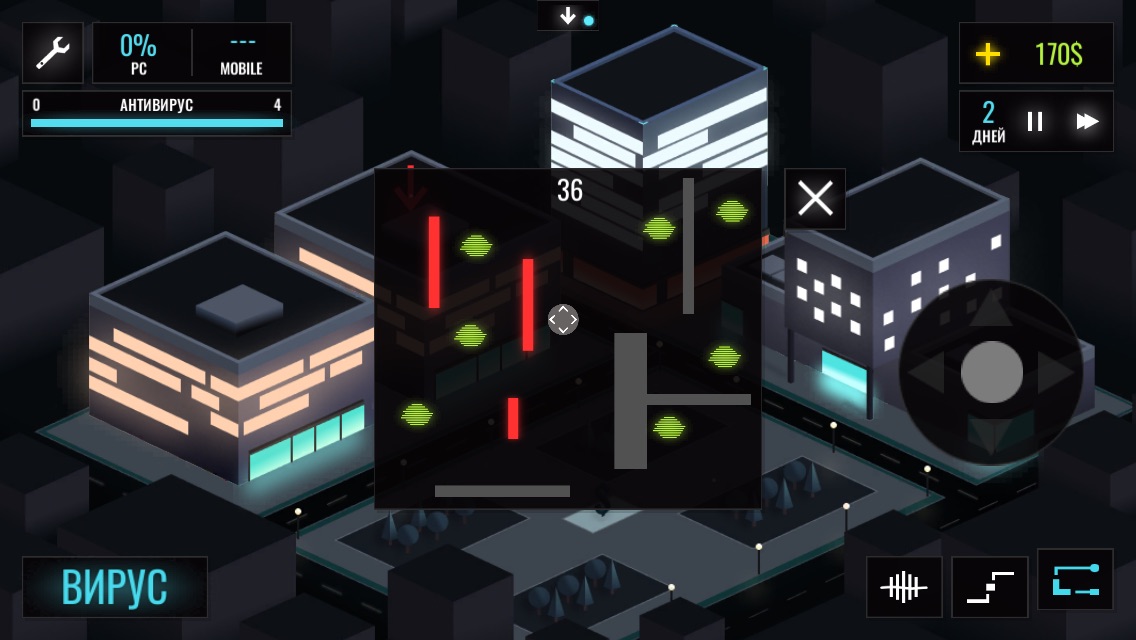

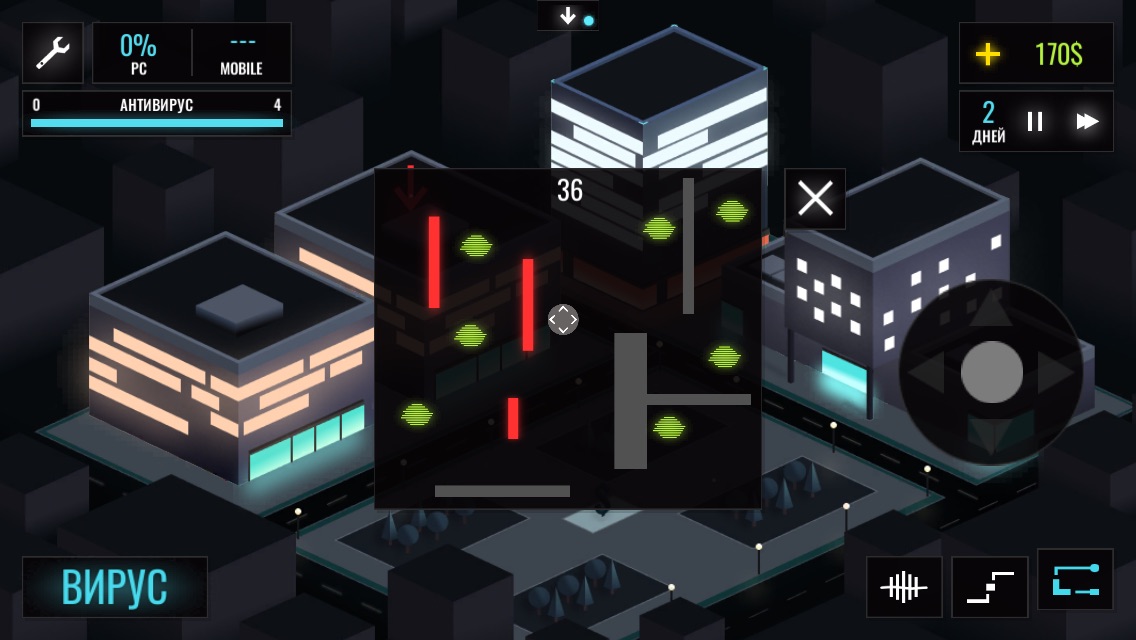

Третий тип заключался в управлении шариком, собирая все зеленые индикаторы. При этом нельзя врезаться в красные стенки, иначе шарик останавливается на время.

В случае победы в доме заражаются 5 окон, в случае поражения антивирус усиливается на 2.

Было сделано множество таких мини-игр.

Это обновление удалось внедрить с минимальными потерями в готовую игру. После этого игра действительно была готова.

Теперь игроку приходилось бы выбирать каким ручным заражением пользоваться, что прокачивать в окне разработки вируса. На каждом уровне нужно найти свою удачную стратегию заражения.

В конце февраля вы выпустили игру под Android и iOS.

Мы решили, что не будем больше вкладывать столько средств на рекламу.

На первой части на текущий день мы заработали не больше 170$(потрачено около 350$).

Было решено потратить около 14000 рублей на рекламу для обеих платформ.

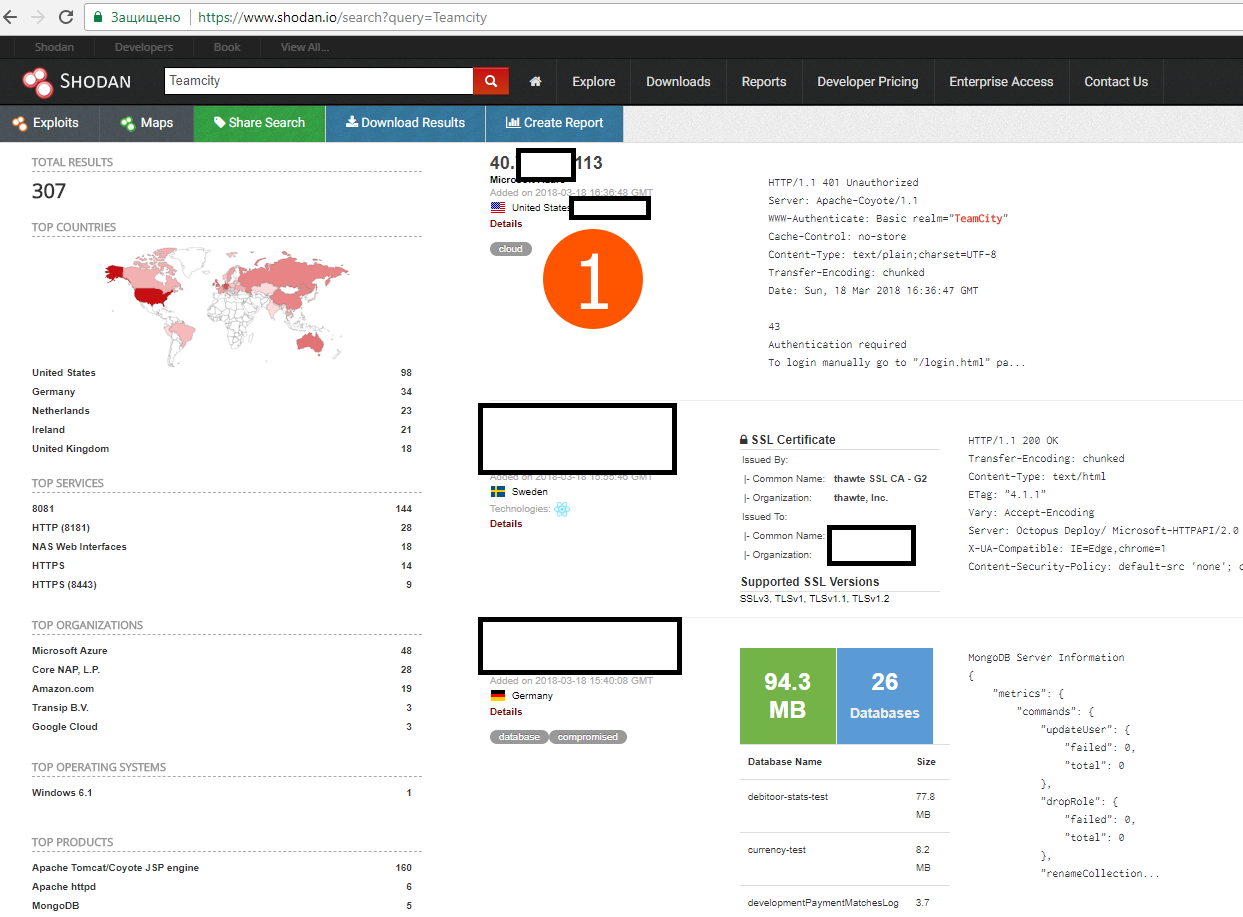

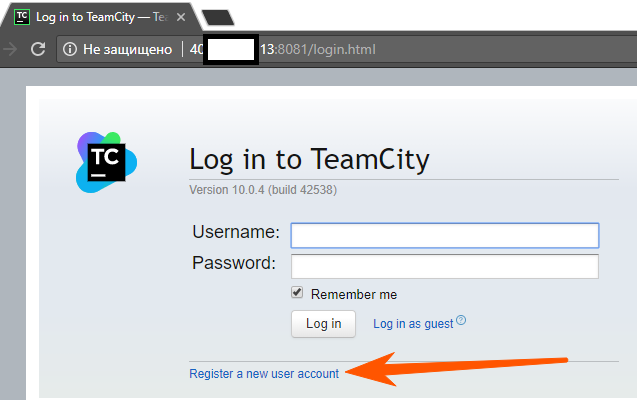

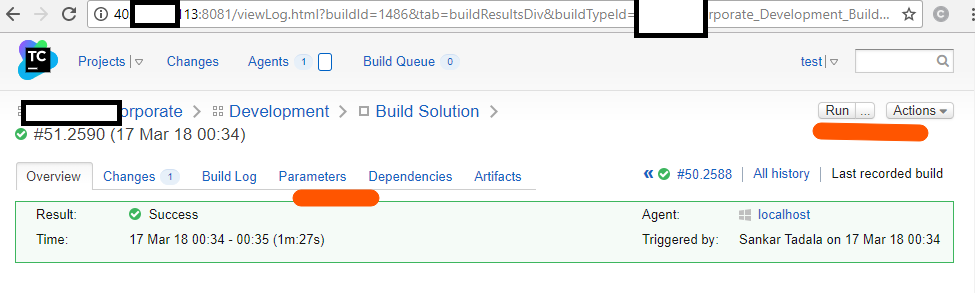

В Android игра появилась почти сразу же, а вот с Apple на этот раз были огромные задержки. Сначала им не понравилось, что мы используем bitcoin как внутреннюю валюту. Мы исправили ее на коин. Затем мы ожидали ревью 2 недели, пока я не подал апелляцию. А затем 2 недели мы проходили ревью.

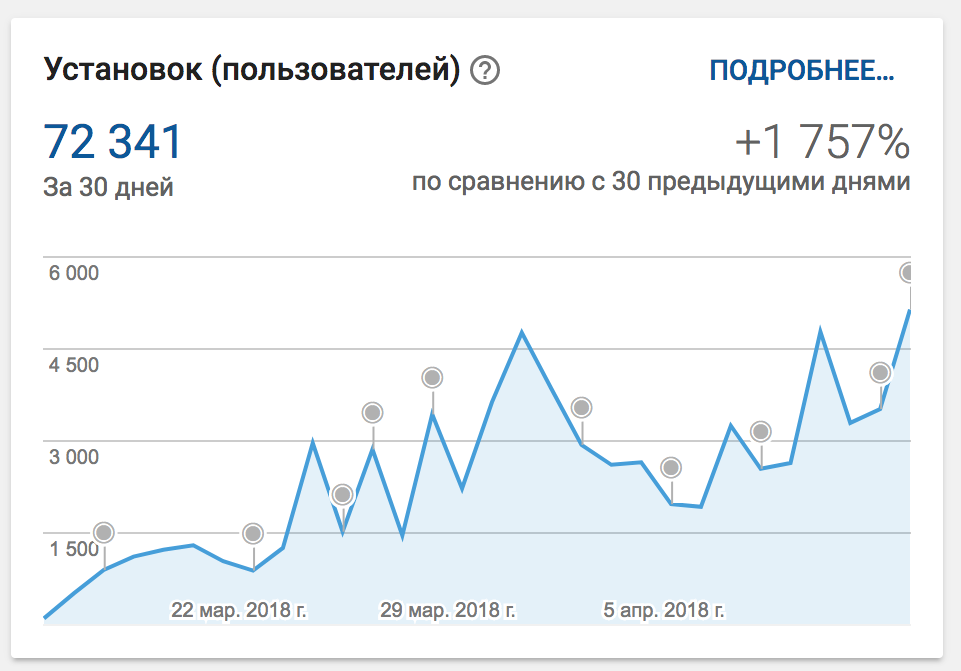

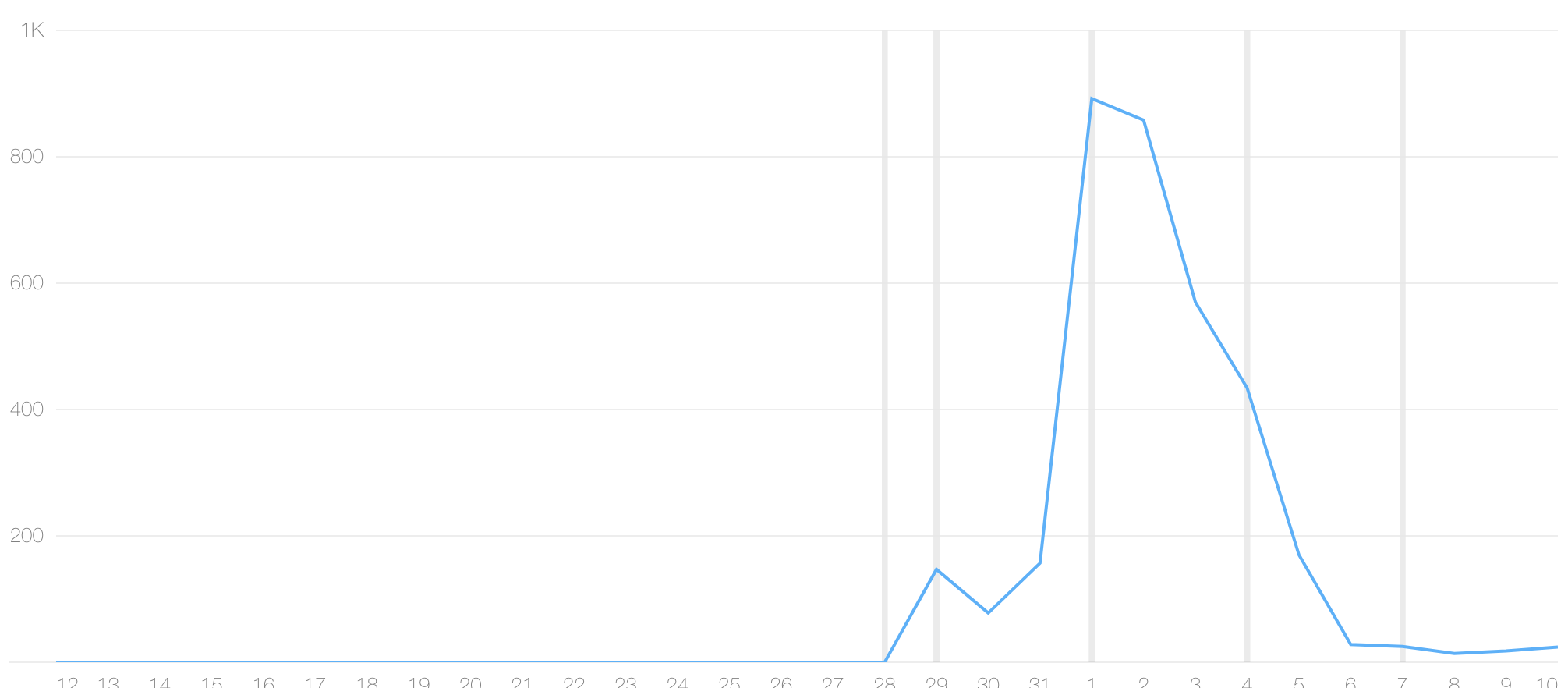

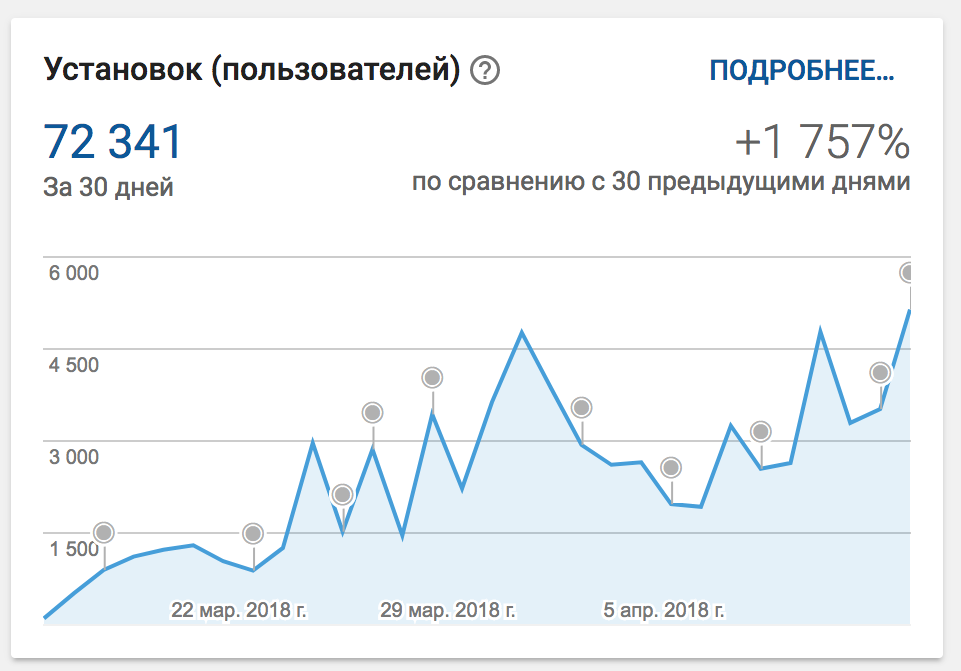

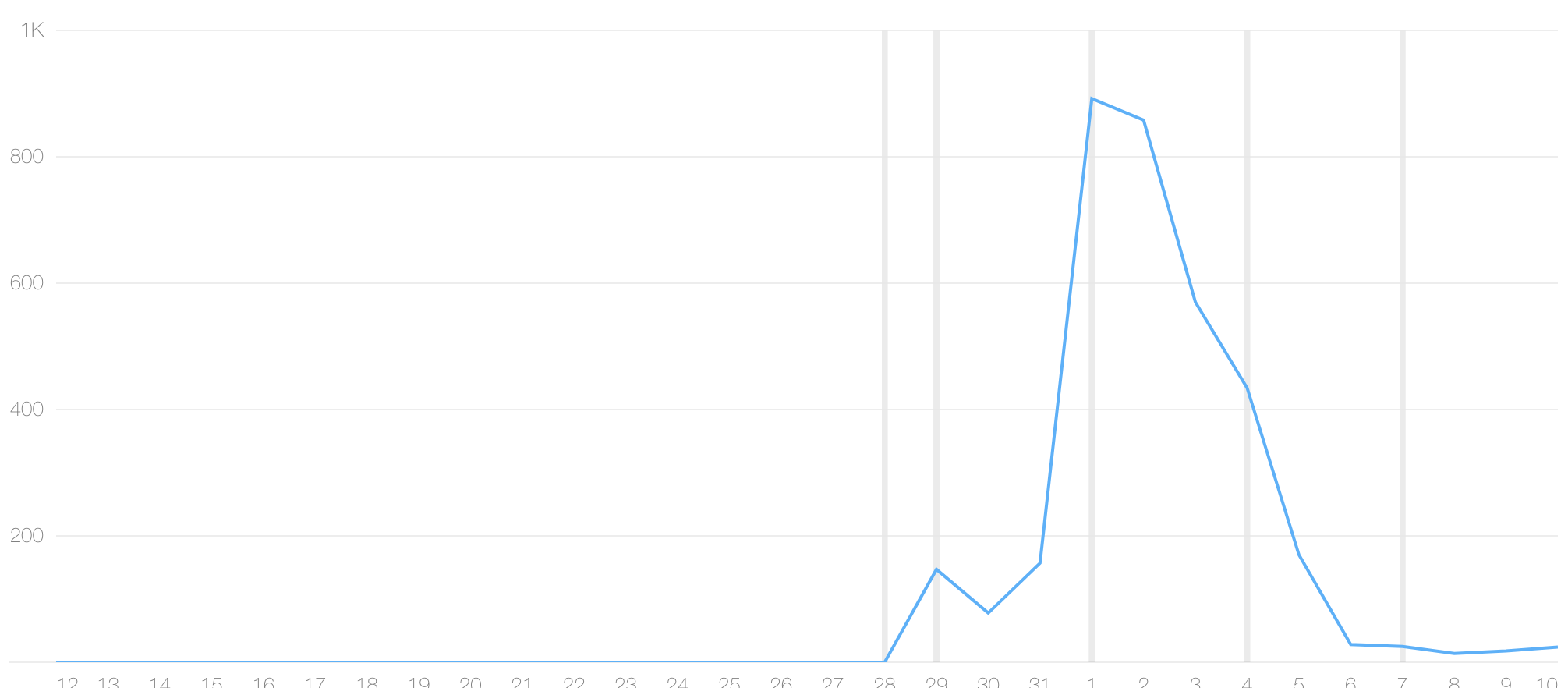

За это время на рекламу в Play Market мы потратили около 2000 рублей. Первые несколько дней в день было по 100-200 установок(реклама ненамного увеличивала это количество). А после этого что-то произошло, и мы начали набирать по 1500-2000 установок в день. Ниже 1500 установок в день мы не опускались.

Это было очень странно. Мы не находились в ТОП игр и не вкладывали денег на рекламу. Я думаю, что мы попали в рекомендации к нашей аудитории благодаря Play Market(подобная штука есть и на YouTube). Поэтому игру начали скачивать большое количество человек, а мы получали огромное количество фидбека.

Добавляя улучшения и устраняя ошибки, мы обновляли игру под Android и ожидали проверки от Apple. Через месяц, в конце марта, Apple наконец-то выпустил нашу игру и мы сразу выложили огромное обновление, чтобы версии в Play Market и App Store были одинаковые.

Около 10000 рублей мы потратили на нативную рекламу ВК, ее хватило на несколько дней. Мы опять вошли в ТОП симуляторов под iOS, но вышли из него, как только реклама закончилась.

На текущий момент на PlayMarket мы имеет больше 70 тыс. установок, под iOS около 3 тысяч установок.

Сейчас версию под iOS продвигаем бесплатными способами, такими как посты на Facebook, ВК, reddit.

Версия Android очень хорошо продвигает себя сама.

В течение этого времени в игру мы добавили:

- Уровни выживания

- Мастерскую. В ней вы можете улучшать характеристики, влияющие на мини-игры, а также покупать различные скины шарика для последнего типа мини-игр.

На второй игре мы заработали на текущий момент около 420$, что считаю неплохим стартом.

Мои выводы насчет сравнения Play Market и Apple:

- у Apple очень легко попасть в ТОП, просто заказывая установки или рекламу. Но как только реклама закончится, не удивляйтесь насколько быстро вы уйдете из него

- это был мой первый опыт на Play Market, но могу сказать Рекомендации — очень крутая штука. Это касается Play Market и YouTube. По мне, на Play Market, если вы попадете в Рекомендованные — это гораздо круче, чем попасть в ТОП, потому что из рекомендованных вашу игру поставят люди, близкие к вашей целевой аудитории

И напоследок, напутствие всем разработчикам игр:

- Не откладывайте первый релиз. То есть не нужно постоянно что-то добавлять и улучшать. Поставьте план, что должно попасть в релиз.

- Кайфуйте от промежуточных результатов. Сделали небольшую составляющую, она работает и игра стала лучше? Похвалите себя. Нельзя постоянно говорить себе, что чего-то не хватает.

- Если вы работаете за энтузиазм, а не за деньги, не стройте больших по времени проектов. Многие проекты, которые разрабатываются по времени год или больше года, умирают на стадии разработки из-за отсутствия физических и эмоциональных сил у разработчика.

- Если у вас небольшой проект, то запомните: “Релиз близко”. Бывают моменты, когда ты устаешь, тебя начинает все бесить, раздражать и делать вообще ничего не хочется. Вот тут нужно не сломаться, а через силу доделать проект и нажать эту волшебную кнопку: “Опубликовать”. После публикации с вас спадет этот накопившийся стресс, а положительные отзывы и фидбек вообще заставят забыть о том, что с вами было неделю назад :)

Спасибо за внимание.

Let's block ads! (Why?)